Bonjour à toi et bienvenue sur cette page. Aujourd’hui nous allons parler de cybersécurité en Afrique.

Depuis la naissance du premier ordinateur jusqu’à nos jours, le monde informatique a subi de multiples changements et fait partie des domaines qui ont le plus évolué, si ce n’est le premier sur la liste. Cette évolution a engendré un besoin d’interconnecter les différents systèmes à travers le monde afin de leur permettre d’échanger des ressources. Cela a donné naissance à l’ancêtre d’Internet tel que nous le connaissons aujourd’hui : ARPANET.

Cette interconnexion a créé ce que l’on appelle aujourd’hui le cyberespace, et cet avancement s’est accompagné de nombreux enjeux concernant la sécurité de notre vie privée ainsi que la confidentialité de nos données. Avant la naissance d’Internet, la seule façon d’accéder à des informations protégées était de pénétrer physiquement dans la salle des serveurs ou des systèmes informatiques. On qualifiait cela d’infraction à l’époque, et non de cybercriminalité.

Dans cet article, nous allons nous concentrer sur la cybersécurité en Afrique. Cinquante-cinq ans après l’invention de l’ARPANET, quelle est la posture que l’Afrique adopte vis-à-vis de la question de la cybersécurité sur les infrastructures critiques ainsi que dans la vie quotidienne ?

Pour ceux et celles qui sont nouveaux au concept, nous allons d’abord définir ce qu’est la cybersécurité.

Définition de la cybersécurité

La cybersécurité peut être perçue comme un ensemble de politiques, procédures et contrôles visant à protéger la confidentialité, l’intégrité et la disponibilité des actifs informationnels d’une entreprise dans le cyberespace.

Certaines personnes vont sûrement se dire qu’il y a trop de termes qui peuvent rendre cette définition complexe à comprendre.

En effet, la cybersécurité se concentre sur trois aspects cruciaux de l’information :

- La confidentialité : Le fait que l’information soit accessible uniquement aux personnes autorisées.

- L’intégrité : Le fait que l’information soit complète et n’ait pas subi de modification ou d’altération.

- La disponibilité : Le fait que l’information soit accessible au moment voulu par les personnes autorisées.

Dans certaines littératures, on retrouve l’ajout de deux composants supplémentaires :

- L’authenticité : Le fait que l’information provienne d’une source fiable.

- La non-répudiation : Le fait qu’aucune des parties impliquées dans une transaction ne puisse nier avoir posé l’action ou en être à l’origine.

Les Cyberattaques

Définition : Une cyberattaque est une tentative délibérée d’accéder à un système informatique, un réseau ou des données dans le but de causer des dommages, de voler des informations ou de perturber des services.

Examinons quelques cyberattaques illustrant comment chacune de ces composantes de l’information peut être compromise :

- Confidentialité : Un accès non autorisé à votre compte bancaire, entraînant le vol de vos informations personnelles, constitue une violation manifeste de la confidentialité. Ce type d’incident, souvent réalisé par des attaques de phishing ou des malwares, expose des données sensibles, mettant en péril la vie privée des individus.

- Intégrité : Imaginons que vous, en tant que comptable dans une entreprise, soumettez une facture à un client pour règlement. Cette facture contient des informations bancaires de l’entreprise. Si, entre l’envoi et la réception, ces informations bancaires sont altérées, et que le paiement est dirigé vers un compte frauduleux, cela illustre une violation de l’intégrité de l’information. L’intégrité est compromise lorsque les données sont manipulées de manière non autorisée, ce qui peut avoir des conséquences financières graves pour l’entreprise.

- Disponibilité : Considérons l’exemple de Facebook, une application utilisée par des milliards d’utilisateurs à travers le monde. Supposons qu’un matin vous tentiez de vous connecter à votre compte et que l’application ne réagisse pas. Après vérification, vous découvrez qu’il s’agit d’une panne mondiale causée par une attaque sur les serveurs DNS. Cette interruption de service constitue une atteinte à la disponibilité de l’information. La disponibilité est essentielle pour assurer un accès continu aux services et aux données, et des attaques visant à perturber cette disponibilité peuvent gravement affecter les opérations des entreprises.

Ces exemples montrent clairement comment des cyberattaques peuvent violer les principes fondamentaux de la cybersécurité. Il est crucial pour les organisations de mettre en place des mesures robustes pour protéger ces composantes, car les menaces évoluent constamment et nécessitent une vigilance continue.

Revenons maintenant à la cybersécurité en Afrique. Comme nous l’avons vu précédemment, la cybersécurité naît de la création d’Internet. Plus le taux d’accès à Internet est élevé, plus les enjeux liés à la cybersécurité se multiplient. De ce fait, nous ne pouvons pas aborder l’aspect de la cybersécurité en Afrique sans évoquer le taux de pénétration d’Internet sur le continent.

Adoption d’Internet sur le continent africain

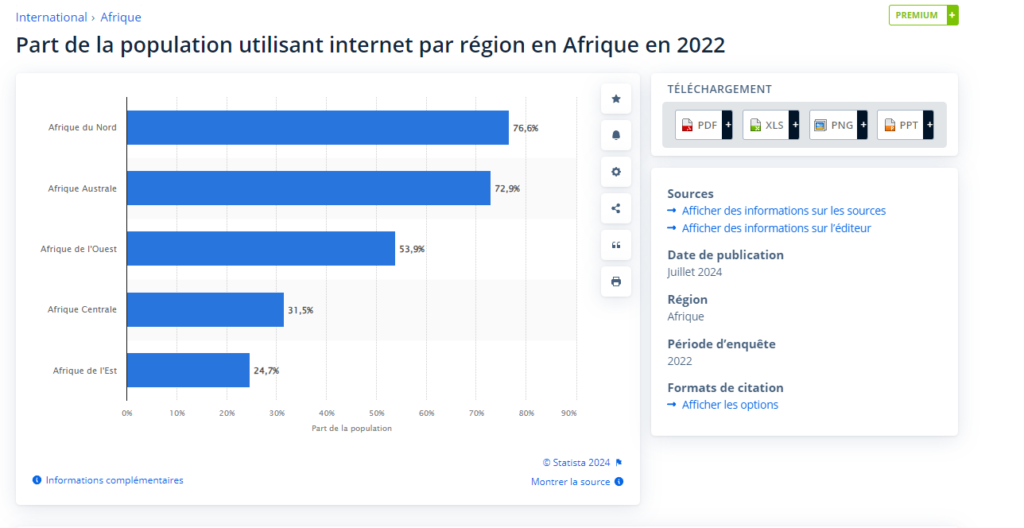

Selon le « Statista Research Department », cette statistique représente la part des populations ayant accès à Internet, par région en Afrique en 2022. On observe que le taux de pénétration d’Internet sur le continent africain est très inégalitaire. Parmi la population d’Afrique du Nord et d’Afrique Australe, près des trois quarts utilisent Internet, tandis que moins d’un quart des utilisateurs se trouve dans la population d’Afrique de l’Est.

Source : https://fr.statista.com/statistiques/1481951/utilisateur-internet-taux-penetration-afrique/

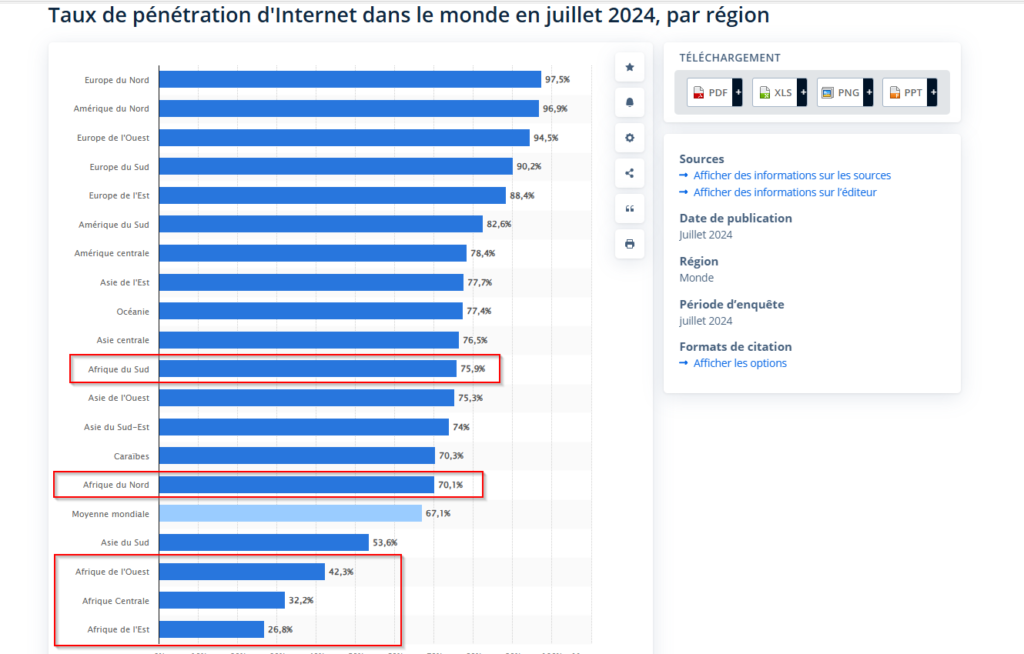

Regardons maintenant la position relative de l’Afrique dans le monde;

Toujours selon Statista Research Department

Nous constatons que l’Afrique de l’Ouest, l’Afrique centrale et l’Afrique de l’Est occupent le bas du podium et ont encore beaucoup de chemin à parcourir pour devenir aussi compétitifs que le reste du monde.

Étant donné la dépendance de la cybersécurité vis-à-vis du cyberespace, nous pouvons affirmer que ce ralentissement dans la progression d’Internet sur le continent entraîne également un ralentissement en ce qui concerne l’adoption de la cybersécurité comme élément essentiel de toute stratégie d’amélioration des infrastructures numériques. En effet, sans un accès fluide et rapide à Internet, les entreprises et les gouvernements sont moins enclins à investir dans des solutions de cybersécurité, souvent perçues comme des dépenses secondaires. De plus, cette situation crée un environnement propice aux cybermenaces, car la vulnérabilité des systèmes augmente en l’absence de protections adéquates. Ainsi, pour favoriser un développement numérique durable et sécurisé, il est crucial de renforcer à la fois l’infrastructure Internet et les capacités en cybersécurité, afin d’assurer un écosystème numérique résilient et fiable.

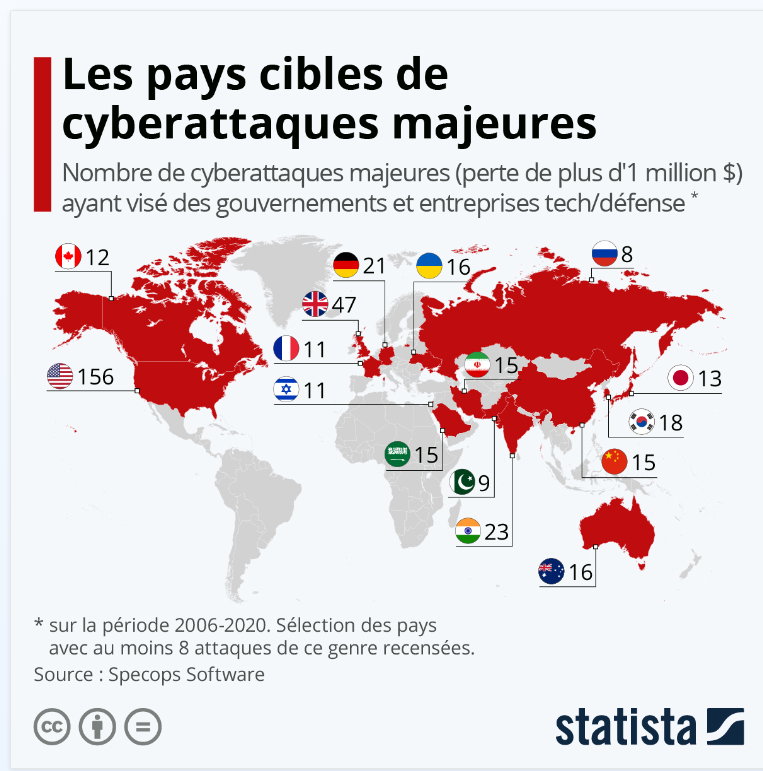

source : https://fr.statista.com/infographie/24848/pays-les-plus-touches-par-les-cyberattaques-majeures/

Même en regardant les cyberattaques majeures dans le monde, on se rend compte très vite que l’Afrique est pratiquement épargnée. Les régions ayant les taux de pénétration d’Internet les plus élevés sont souvent les plus touchées. Cela vient encore appuyer la dépendance que la cybersécurité a vis-à-vis de l’évolution d’Internet.

Cadre Légal Absent

Dans les pays qui démontrent une certaine maturité au niveau de la gestion de la cybersécurité, nous retrouvons très souvent des lois ou des règlementations en place qui obligent ou qui donnent des lignes directrices au entreprises et particuliers sur la manière dont ces derniers devraient gérer les données au sein du cyberespace.

Au sein de l’union européenne nous avons par exemple Le Règlement Générale sur la Protection des Données entrée en vigueur en mai 2018 qui vise à renforcer la protection des données personnelles des citoyens européens. Cette loi s’applique à toutes les entreprises et organisations qui traitent des données personnelles de résidents de l’UE, peu importe où elles sont basées. Le non-respect du RGPD peut entraîner des amendes sévères, pouvant atteindre jusqu’à 4 % du chiffre d’affaires annuel ou 20 millions d’euros, selon le montant le plus élevé.

L’équivalent du RGPD au Canada est la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE), qui est entrée en vigueur en 2001. Elle s’applique aux organisations du secteur privé qui collectent, utilisent ou divulguent des renseignements personnels dans le cadre de leurs activités commerciales. Les organisations doivent obtenir le consentement des individus avant de recueillir ou d’utiliser leurs données personnelles, bien que le type de consentement puisse varier selon le contexte. La Commission d’accès à l’information du Canada peut enquêter sur les plaintes et imposer des recommandations, mais les sanctions financières sont moins sévères que celles prévues par le RGPD.

En Amérique du Sud, plusieurs pays ont mis en place des lois sur la protection des données personnelles qui s’inspirent du RGPD. Voici quelques exemples :

- Brésil : La Loi générale sur la protection des données (LGPD), entrée en vigueur en septembre 2020, établit des principes similaires au RGPD, tels que le consentement explicite, les droits des individus et des sanctions en cas de non-conformité. Elle s’applique à toute entreprise traitant des données personnelles, qu’elle soit nationale ou étrangère.

- Argentine : La loi sur la protection des données personnelles (Loi n° 25.326), en vigueur depuis 2000, est l’une des premières en Amérique latine. Elle inclut des droits similaires à ceux du RGPD et a été reconnue par l’UE comme offrant un niveau de protection adéquat.

- Colombie : La loi 1581 de 2012 régit la protection des données personnelles. Elle impose des obligations aux entreprises concernant le traitement des données et garantit des droits aux individus, similaires à ceux du RGPD.

- Chili : La loi sur la protection des données personnelles a été récemment mise à jour pour renforcer les droits des individus, et un projet de loi visant à établir un cadre juridique plus complet est en cours.

- Pérou : La loi sur la protection des données personnelles (Loi n° 29733) prévoit des droits similaires à ceux du RGPD et impose des obligations aux entités qui traitent des données.

En Afrique, il n’existe pas de cadre ou Loi au niveau continentale qui met l’accent sur la protection des données personnelles. Toutefois certains pays essayent de se démarquer notamment dans le cas de l’Afrique du Sud qui possède La Loi sur la protection des informations personnelles (POPIA) est entrée en vigueur en 2020. Elle vise à protéger les données personnelles des citoyens et impose des obligations aux entreprises concernant le traitement des données, y compris le consentement et les droits des individus.

Le Nigéria qui possède La Loi sur la protection des données personnelles (NDPR) a été adoptée en 2019. Elle établit des règles sur la collecte et le traitement des données personnelles, en mettant l’accent sur le consentement et les droits des personnes concernées.

Plus important que la définition des lois, nous avons aussi leur implémentation. Contrairement aux entités occidentales qui sont très rigoureux sur l’application des sanctions, en Afrique généralement il y’a une lourdeur en ce qui concerne les peines pénales et le fléau de la corruption viens accentuer cela.

Conclusion sur la cybersécurité en Afrique

Le continent africain, ayant accusé un retard significatif en matière d’évolution numérique et de taux de pénétration d’Internet, se retrouve souvent relégué au second plan lorsqu’il s’agit des enjeux de cybersécurité.

La cybersécurité en Afrique n’étant vraiment pas la priorité de la plupart des gouvernements devant faire face à la résolution des problèmes de bases tel que l’électrification, la santé et l’accès à l’éducation pour tous.

Cependant, avec la rapidité de l’évolution technologique, il est probable que, dans les dix prochaines années, nous assistions à l’émergence de lois sur la protection des données à l’échelle africaine. Parallèlement, de plus en plus d’entreprises devraient être sensibilisées aux enjeux du cyberespace et apprendre à utiliser Internet de manière sécurisée, réduisant ainsi les risques de compromission de la confidentialité de nos données.

Veuillez consulter notre blog afin d’en savoir plus sur nos services.